DESTACADOS

Pautas para diseño web

Proyecto de Correo Seguro

Actualizaciones y Consultas

Cursillo de Seguridad Informática

- Generalidades

- Construyendo

una Caja Segura

- Seguridad

y Correo Electrónico

- Seguridad

Física e Infraestructura

- Hackers

y Seguridad Personal

- PGP

y Fundamentos de Criptografía

NUEVA CARA

Bueno, seguro que ya lo notaron. Una

nueva portada para el sitio un poco más animada que la

anterior que me servirá para ir colocando novedades o

pequeños artículos nuevos. Si encuentran links que no

funcionan por favor háganmelo saber que se lo agradeceré

bastante

Textos de Hacking Básico

(en inglés)

Zone Alarm, Un buen Firewall

personal, es gratis FAQ sobre Zone Alarm

y otros tópicos de seguridad (en

inglés)

Articulos

de Interés

en

Otros Sitios

El

Código del Virus I Love You, Comentado

Computer

Virus in Electronic Warfare

Spyware

El

Rastro del Correo Electrónico

The

DIRT on Big Brother

Unwanted

Spies in Workplace

|

![]() |

Visual

Basic para Aplicaciones

Control de

Camiones

Una aplicación

en Excel-VBA completa, con su código fuente para controlar la

carga y mantenimientoen una flota de transportes terrestres.

Para entrar

haga Clic Aquí

Conectando

Word y Access

He recibido

varias consultas últimamente sobre como conectar un documento

del Word a una base de datos de Access para hacer mailmerge o

tareas similares. Bueno, este artículo es antiguo pero estaba

perdido y no tenía link dentro del sitio, haciendo Click

Aqui podrá verlo. Me parece que es la forma más

simple de hacerlo.

Seguridad

Sobre los

atentados en USA

Lea aquí

la edición especial de CRIPTOGRAM,

viene muy buena

Seguridad

¿Por qué tienen

éxito los ataques de fuerza bruta?

Desde

los sistemas más simples hasta algunos increíblemente

sofisticados, en su mayoría dependen de algo tan vulnerable

como es el ingreso de un password o clave secreta.

Pareciera

que hasta el momento los aparatos biométricos (que leen

huellas digitales, iris, forma de la cara, etc.) no han dado

un resultado lo suficientemente confiable como para

reemplazar este viejísimo y no muy seguro método de

autentificarse. Tenemos password para rato.

Los

problemas básicos de los password son de todos conocidos:

se olvidan, se comparten con personas de confianza que luego

podrían resultar no tan confiables, se propagan como los

rumores y después de un tiempo el secreto pasa a ser un

chiste.

Sin

contar con los siempre atentos métodos de la "ingeniería

social" que van desde mirar por encima del hombro hasta

hacer falsos llamados telefónicos haciéndose pasar por

personal del servicio técnico que pregunta casualmente ¿cual

es su clave?. Nuestra dependencia de claves secretas es

creciente y cada día más importante tanto en la

confidencialidad de nuestras comunicaciones como en el

manejo de nuestro dinero. A continuación veremos algunas de

las principales técnicas de ataque a password conocidas. ver artículo completo

¿Es

Seguro el RSA?

El

algoritmo RSA (Rivest, Shamir, Adleman) se viene usando desde

hace varios años en las aplicaciones criptográficas y es uno

de los que gozan de mayor prestigio. Publicado por primera vez

en 1977 RSA se basa en el simple hecho de "que es fácil

multiplicar dos grandes números primos, pero es muy dificil

factorizar ese producto" pues no existen algoritmos

conocidos para ello. Muchísimas aplicaciones de criptografía

usan el RSA y el propio PGP en sus versiones antiguas lo usaba

para generar las claves (hoy usa CAST por defecto, pero también

se puede especificar IDEA o Triple DES).

Sin

embargo desde hace algunos años se han logrado abrir

algunas claves públicas encriptadas con RSA y se hacen

concursos ofreciendo dinero (y sobre todo fama) a quien

logre obtener la clave privada a partir de una clave pública.

Durante el último RSA Challengue en agosto de 1999 se logró

factorizar un dígito de 512 bit, es decir que una clave pública

de 512 bits ya no sería invulnerable, pero ¿a que costo? ver artículo completo

Visual

Basic Para Aplicaciones

Modificando el Office

Word y Excel son dos

aplicaciones estándar que encontramos en casi cualquier

equipo de escritorio, hoy por hoy es bastante raro encontrar

alguien que no las sepa usar en sus prestaciones básicas.

¿Pero que ocurre cuando queremos agregar alguna nueva

función que no venga en el programa original?, bueno, para

eso está el VBA que nos permite reprogramar el Office según

nuestras propias necesidades.

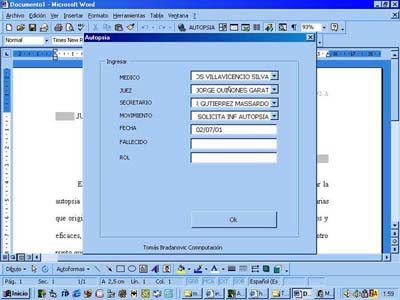

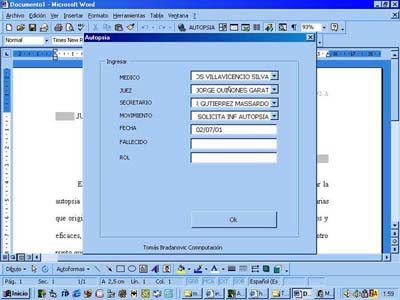

Veamos

un ejemplo sencillo: "Ok, el Word está muy bien,

pero lo que yo necesito es llenar un formulario que tiene

datos fijos y otros que cambian". La opción normal

es reescribir el documento, modificando lo que cambia y

grabándolo con un nuevo nombre cada vez. Esto está lejos

de ser la solución ideal; consume tiempo y es muy fácil

equivocarse.

¿Que

hacer entonces? la solución ideal sería agregar un botón

a la barra de tareas de office de modo que al pulsarlo nos

muestre una ventana para ingresar los datos variables, algo

más o menos así:

Y

que luego, al presionar el botón Ok se llene

automáticamente el formulario, así le estaríamos

agregando una nueva prestación al Office, sería magnífico

¿no?

Bueno,

ese tipo de cosas se puede hacer usando el VBA, si haces un Clic

Aquí verás en detalle como hacer el ejemplo

anterior ¡es fácil!, aunque también puedes agregar otras

prestaciones mucho más complicadas como encripción

transparente, correos propietarios y miles de cosas más. En

la sección "Cursos y tutoriales" aparece bastante

información sobre como programar el Word y Excel, les

recomiendo que la vean, es gratis y solo necesitan tener

instalado el Office 97 o superior.

Incluso

usando PGP

Encriptar

y Firmar es Inseguro

El

hecho de que PGP ofrezca encriptación fuerte no nos garantiza

que las aplicaciones que lo ocupan sean del todo seguras.

Por una parte no hay que olvidar que en la firma se envía

información acerca de la clave privada pero además, aunque

esta se encuentre absolutamente protegida hay otros posibles

ataques que, sin entrar a romper la encriptación original,

pueden causar problemas. Es posible por ejemplo que si le

mandamos un mensaje firmado a B, este lo vuelva a encriptar

y se lo reenvíe a C haciéndole creer que él era el

receptor original. Haciendo Clic

Aquí, puede verse un

artículo (en inglés) con las diferentes posibilidades de

fraude usando mensajes encriptados y firmados, aún usando

encriptación fuerte. Moraleja, es mas seguro usar ambas

opciones por separado.

Trucos

Web en el Lado del Servidor

Para páginas alojadas en

http://www.f2s.com (webhosting

gratuíto) hay algunos trucos sencillos que pueden agregar

funcionalidad a tu sitio, algunos detalles dependen del

servidor específico que estés usando pero supongo que no

sería difícil adaptarse a otros servidores Apache siempre y

cuando el proveedor permita estas funcionalidades.

Sitio

hospedado en el Host Gratis de

|